攻防演練場(chǎng)景下的加密流量概況

發(fā)布時(shí)間 2022-05-24概述

近年來(lái),攻防演練持續(xù)開(kāi)展,對(duì)抗烈度逐漸增強(qiáng),攻防演練場(chǎng)景下的產(chǎn)生的加密流量也逐年增多。本文針對(duì)攻防演練場(chǎng)景下的加密流量進(jìn)行大致梳理。

攻防演練場(chǎng)景下的加密流量分類

攻防演練場(chǎng)景中,攻擊者一般會(huì)經(jīng)歷初始信息搜集、初始打點(diǎn)、橫向移動(dòng)、命中靶標(biāo)等幾個(gè)階段。在幾個(gè)階段中,均會(huì)產(chǎn)生不同的加密流量根據(jù)加密流量的流向,我們將攻防演練場(chǎng)景下的加密威脅劃分為出聯(lián),ru聯(lián)和橫向三類。出聯(lián)威脅是指資產(chǎn)受控后主動(dòng)向外部互聯(lián)網(wǎng)C2與攻擊者進(jìn)行加密通信的流量;ru聯(lián)威脅是指攻擊者主動(dòng)發(fā)起針對(duì)資產(chǎn)的探測(cè)、攻擊所產(chǎn)生的加密流量,或者是攻擊者向已預(yù)置后門的服務(wù)(如各類Webshell)主動(dòng)發(fā)起連接的流量;橫向威脅是指攻擊者在橫向移動(dòng)階段產(chǎn)生的資產(chǎn)與資產(chǎn)間的加密流量。

信息搜集:

對(duì)主機(jī)和系統(tǒng)信息的收集,主要是為了建立攻擊面而進(jìn)行的活動(dòng)。常見(jiàn)的通過(guò)互聯(lián)網(wǎng)搜索引擎對(duì)域名和資產(chǎn)進(jìn)行調(diào)查外。還會(huì)通過(guò)主動(dòng)探測(cè)來(lái)收集開(kāi)放的系統(tǒng)服務(wù)和API接口信息,其中會(huì)產(chǎn)生ru聯(lián)流量,例如針對(duì)HTTPS服務(wù)進(jìn)行探測(cè)的流量。

初始打點(diǎn):

建立攻擊據(jù)點(diǎn),該部分的工作主要執(zhí)行攻擊。通過(guò)對(duì)員工的社工釣魚(yú),以及對(duì)暴露資產(chǎn)的暴力破解、漏洞利用等方式攻陷某一臺(tái)主機(jī)。其中將產(chǎn)生多種加密流量,例如SMTPS釣魚(yú)郵件投遞屬于ru聯(lián)威脅,釣魚(yú)郵件中木馬或鏈接被點(diǎn)擊運(yùn)行后的流量屬于出聯(lián)威脅。另一部分,針對(duì)資產(chǎn)的SSH、RDP暴力破解產(chǎn)生的加密流量、針對(duì)HTTPS站點(diǎn)漏洞利用等產(chǎn)生的流量屬于ru聯(lián)威脅加密流量。

橫向移動(dòng):

在建立初始據(jù)點(diǎn)后,大多數(shù)的情況初始據(jù)點(diǎn)權(quán)限不夠或不是最終靶標(biāo),此時(shí)攻擊者需要進(jìn)行橫向移動(dòng)持續(xù)獲取權(quán)限。這個(gè)過(guò)程會(huì)產(chǎn)生各種類型的加密流量:首先是橫向移動(dòng)技術(shù)本身涉及的信息搜集、滲透突破過(guò)程涉及SSH、RDP掃描暴破、漏洞利用等加密流量;其次,在橫向移動(dòng)的過(guò)程中,攻擊者不可避免的要維持一條或多條出聯(lián)通道,這類通道可能通過(guò)加密反彈木馬、部署Webshell提供,也可以通過(guò)加密反彈Shell、加密代理轉(zhuǎn)發(fā)等實(shí)現(xiàn)。

命中靶標(biāo):

這一部分主要是拿下目標(biāo)機(jī)器權(quán)限并成功獲取數(shù)據(jù),主要涉及數(shù)據(jù)回傳,屬于出聯(lián)的流量,包括木馬回聯(lián)和代理的轉(zhuǎn)發(fā)到外網(wǎng)等會(huì)產(chǎn)生加密流量。

類別 | 攻擊階段 |

ru聯(lián) | 信息收集、初始打點(diǎn) |

橫向 | 橫向移動(dòng) |

出聯(lián) | 初始打點(diǎn) |

橫向移動(dòng) | |

命中靶標(biāo) |

攻防演練場(chǎng)景下的加密流量來(lái)源梳理

攻擊流量的產(chǎn)生離不開(kāi)攻擊工具,攻擊工具的來(lái)源決定了攻擊的質(zhì)量。從攻擊的烈度來(lái)看,低烈度的攻擊一般會(huì)采用已有的工具,比如常見(jiàn)的Hydra、Medusa、漏洞掃描器等,這些工具直接拿來(lái)使用,幾乎不用配置;中等烈度的則會(huì)通過(guò)配置策略和魔改的方式對(duì)工具進(jìn)行調(diào)整,繞過(guò)流量檢測(cè),如我們常見(jiàn)的Cobalt Strike通過(guò)Profile文件可以配置證書(shū)和請(qǐng)求頭等信息,各種Webshell參數(shù)支持深度定制等,這些修改都是為了達(dá)到流量繞過(guò)檢測(cè)的目的;高烈度的攻擊一般由紅隊(duì)自研,比如自研漏洞、自研反彈木馬、Webshell等。這類非公開(kāi)工具的檢測(cè)難度更高,攻擊者為了避免暴露,在非必要情況下也不會(huì)輕易使用此類工具。從近幾年攻防演練看,使用原始工具、木馬的情況越來(lái)越少,攻擊者大部分轉(zhuǎn)向?qū)υ脊ぞ哌M(jìn)行魔改,甚至自研工具、木馬進(jìn)行攻擊。

以下是簡(jiǎn)要列舉在攻防演練場(chǎng)景中常見(jiàn)的工具,以及這些工具產(chǎn)生的流量類型和類別。

類別 | 攻擊類型 | 典型攻擊工具 |

ru聯(lián) | RDP暴力破解 | Shack2、Hydra、FastRDP、BuBrute…… |

SSH暴力破解 | Hydra、Medusa、Fscan、railgun、parator…… | |

HTTPS的Web漏洞利用 | Burpsuite、xray、awvs、arachni、golistmero、IBMSCAN、nessus、nikto、owasp_zap、skipfish、Vega、w3af、acunetix、fscan、Immunity_Canva、wmap、railgun、K8、appscan、metasploit…… | |

Webshell | 冰蝎、哥斯拉、蟻劍、天蝎、菜刀…… | |

橫向 | RDP暴力破解 | Shack2、Hydra、FastRDP…… |

SSH暴力破解 | Hydra、Medusa…… | |

HTTPS的Web漏洞利用 | Burpsuite、xray、awvs、arachni、golistmero、IBMSCAN、nessus、nikto、owasp_zap、skipfish、Vega、w3af、acunetix、fscan、Immunity_Canva、wmap、railgun、K8、appscan、metasploit…… | |

出聯(lián) | 加密端口轉(zhuǎn)發(fā) | netsh、ew、iox…… |

加密代理工具 | frp、nps、neo-regeorg…… | |

加密反彈shell | nc、bash等(openssl反彈)…… | |

加密木馬回聯(lián) | Cobalt Strike、CrossC2、Metasploit、empire、emp3r0r…… | |

加密隱蔽隧道 | 網(wǎng)絡(luò)層:ICMP隧道IcmpTunnel、pingtunnel…… 傳輸層:TCP/UDP/SCTP加密傳輸隧道……; 應(yīng)用層:HTTP隧道reGeorg……; DNS 隧道dns2cat、iodine…… | |

加密C2對(duì)抗 | CDN+HTTPS、域前置,云函數(shù)…… |

攻防演練場(chǎng)景下的加密流量舉例

上文對(duì)攻防演練場(chǎng)景下的加密流量概況、工具概況進(jìn)行了介紹,下面針對(duì)這些流量,選擇幾個(gè)有代表性的進(jìn)行舉例。

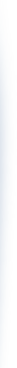

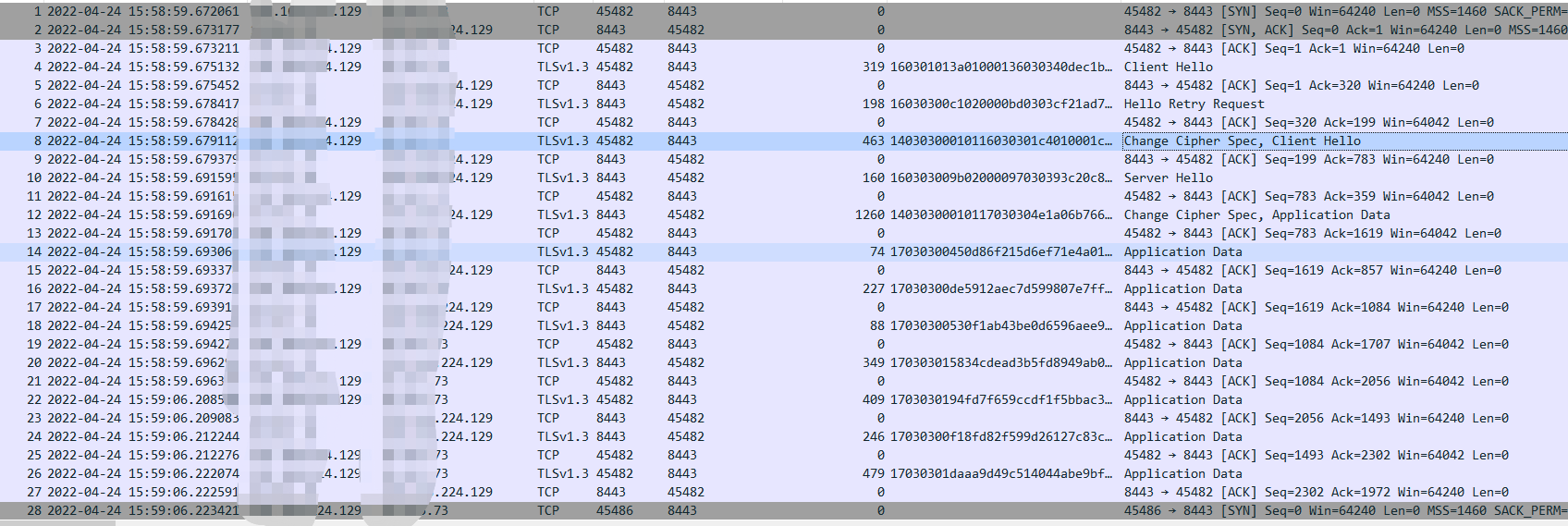

RDP暴力破解,對(duì)遠(yuǎn)程桌面進(jìn)行登錄口令的破解,一般使用3389端口。

圖1 RDP暴力破解截圖

SSH暴力破解,對(duì)SSH遠(yuǎn)程進(jìn)行登陸口令的破解,一般使用22端口。

圖2 SSH暴力破解截圖

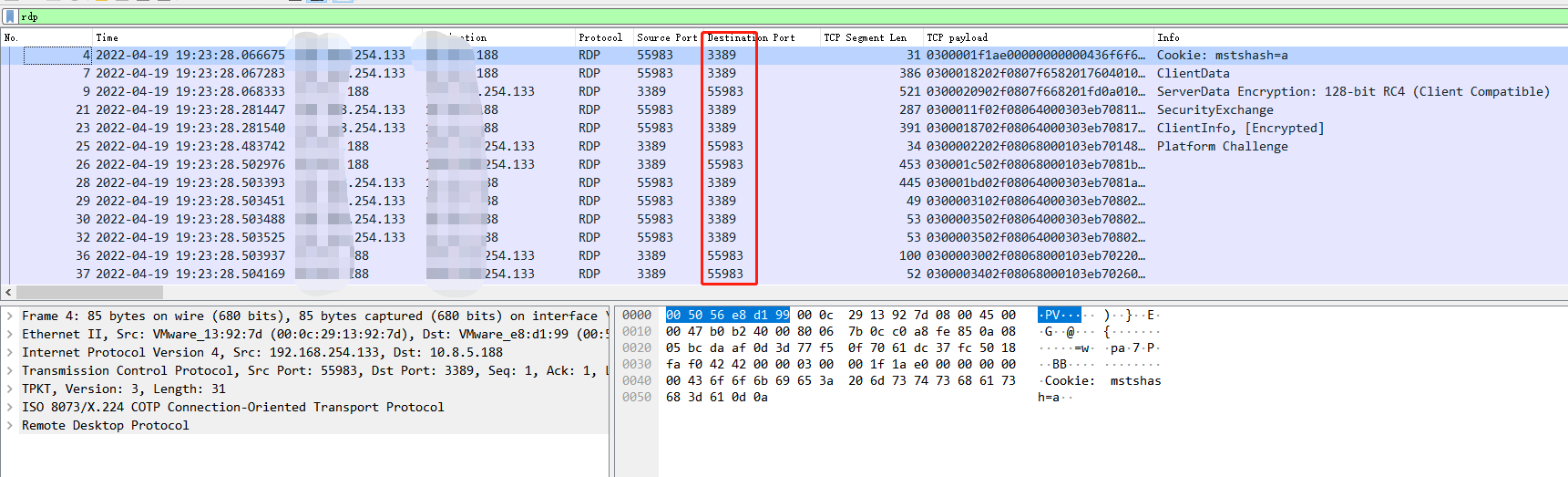

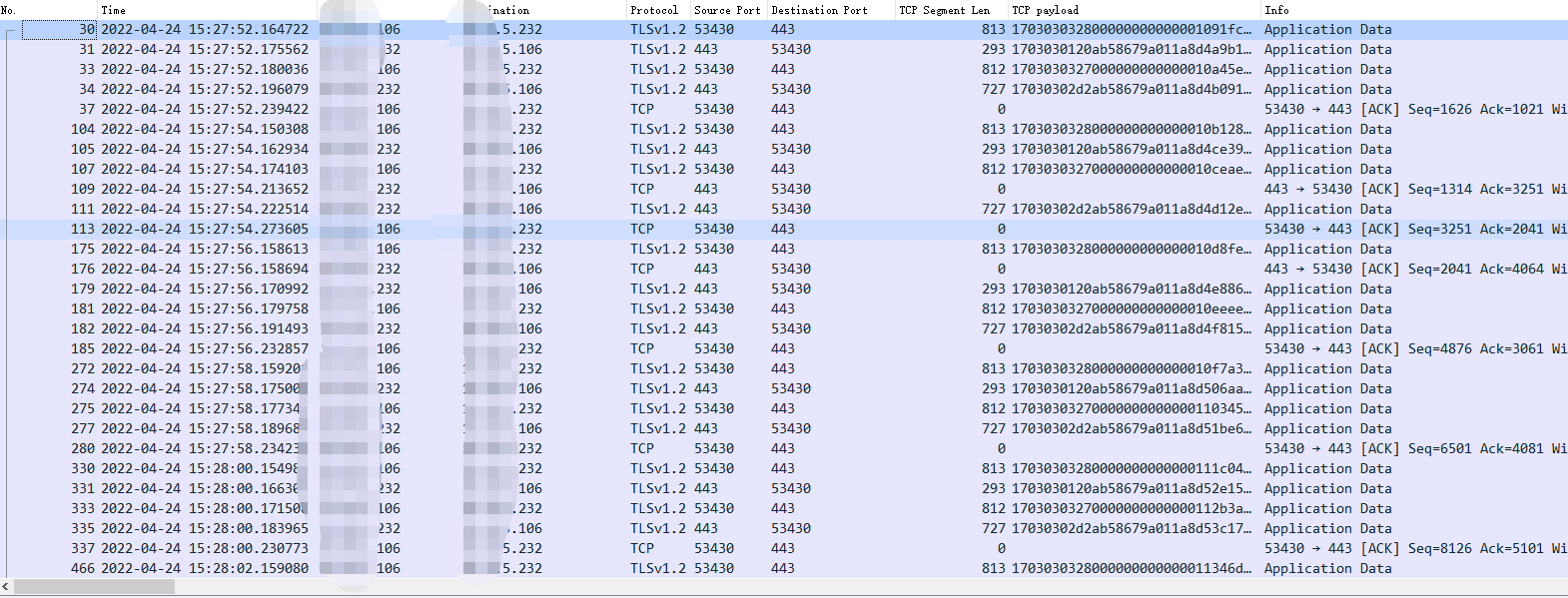

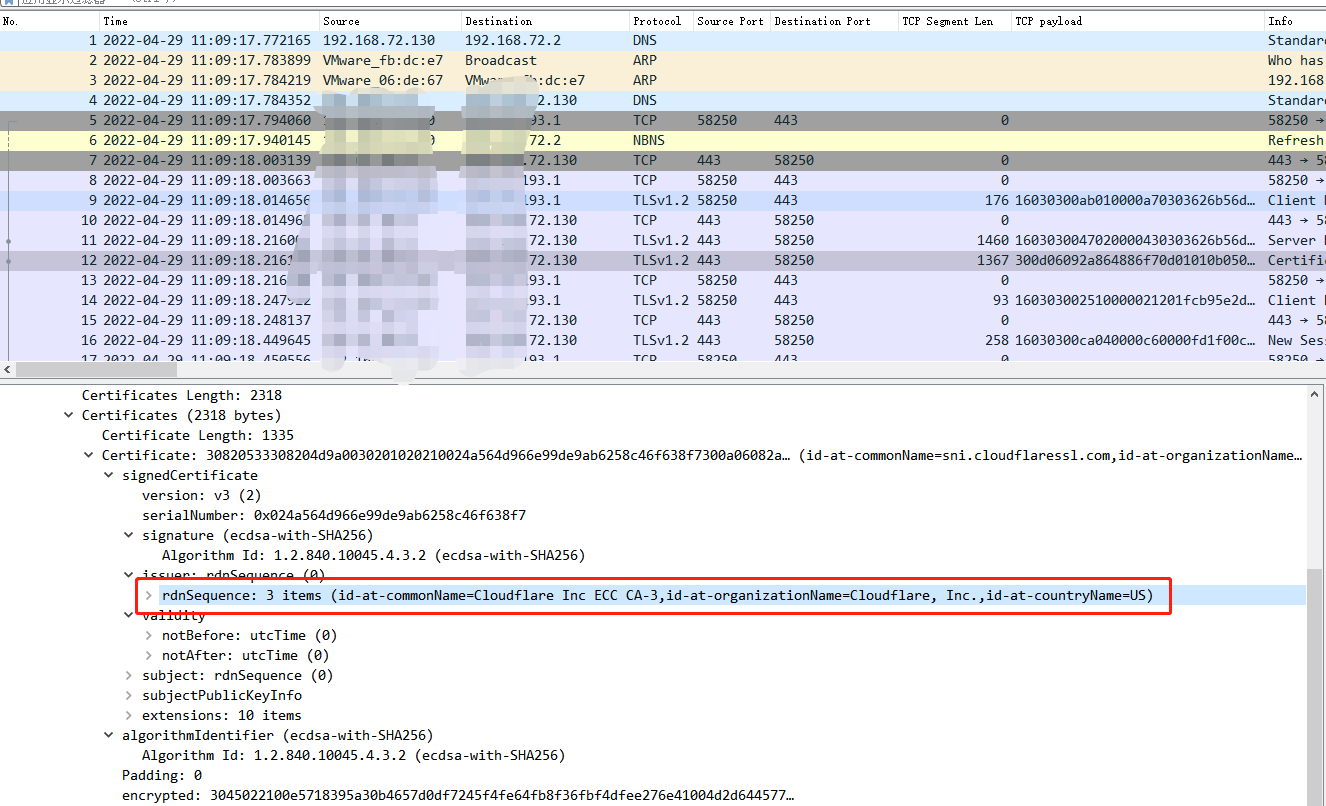

WEB漏洞掃描,目前大多數(shù)的站點(diǎn)已經(jīng)啟用了HTTPS的安全協(xié)議,所以我們?cè)谶M(jìn)行web滲透的時(shí)候中間流量只能看到加密的流量,無(wú)法看到執(zhí)行了什么POC和探測(cè)請(qǐng)求。一般標(biāo)準(zhǔn)的HTTPS協(xié)議開(kāi)放443端口。

圖3 web漏洞掃描截圖

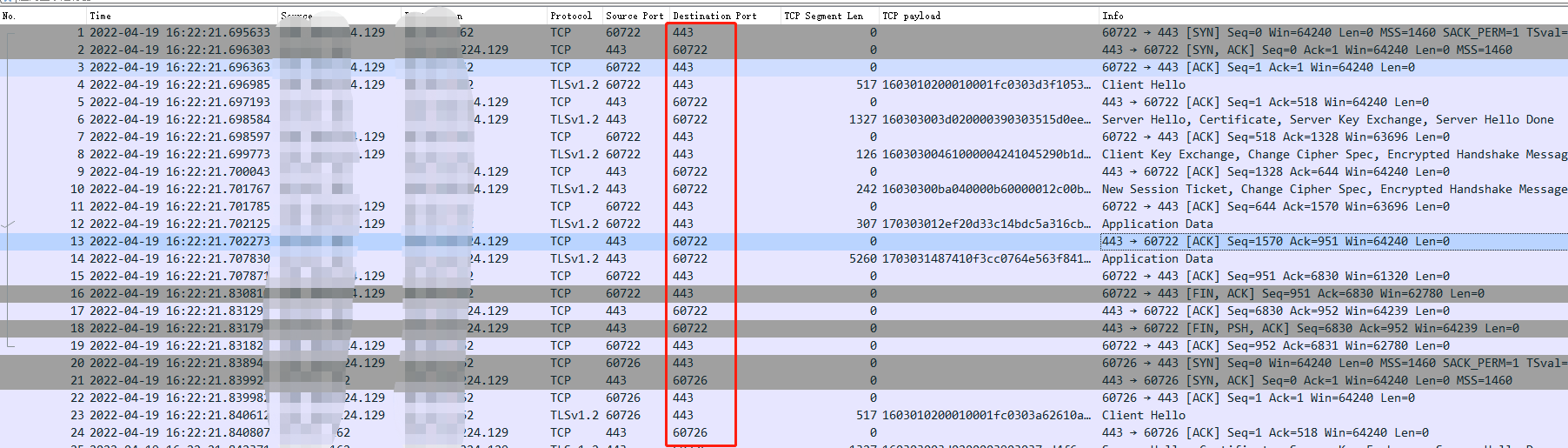

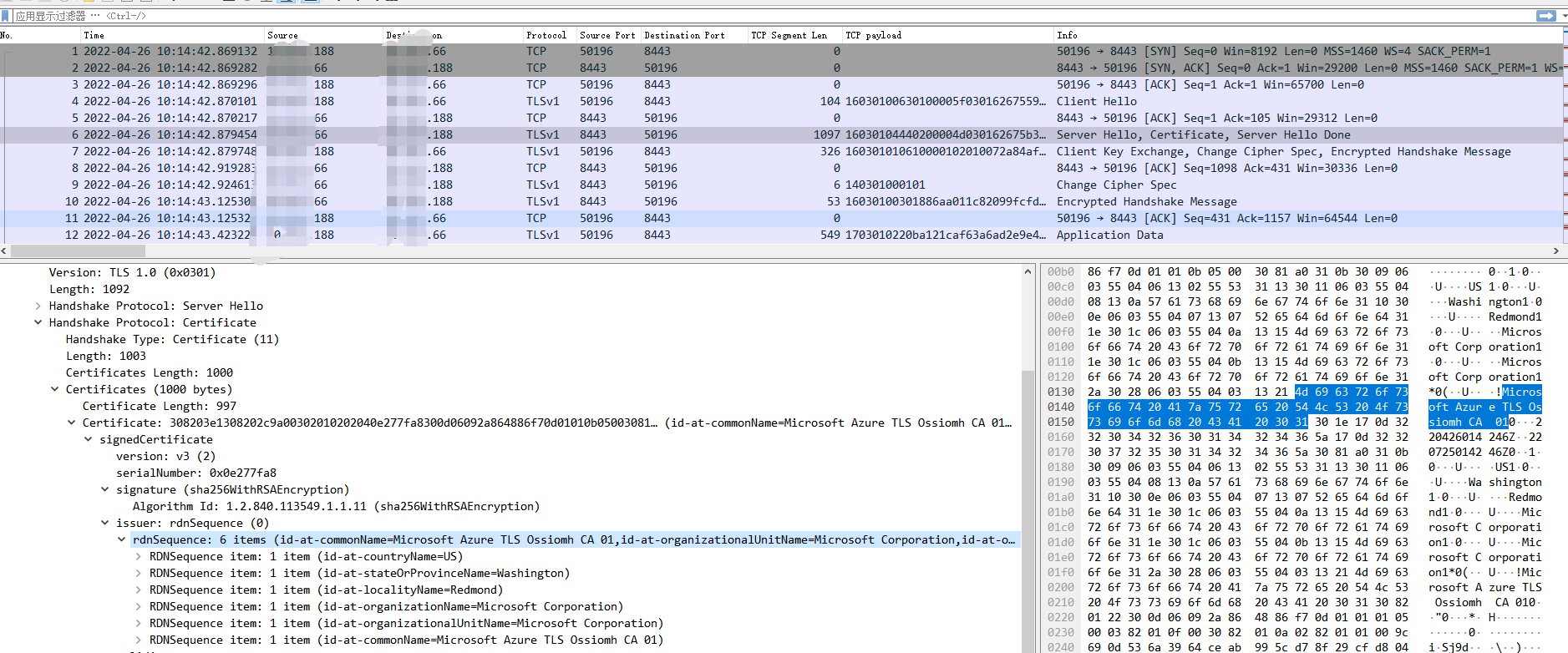

端口轉(zhuǎn)發(fā),由于防火墻的策略設(shè)備,導(dǎo)致很多端口被封,那么這個(gè)時(shí)候就需要合理利用開(kāi)放的端口將數(shù)據(jù)轉(zhuǎn)發(fā)出去,本地端口的復(fù)用。如下圖的188通過(guò)53端口轉(zhuǎn)發(fā)187的3389端口流量給79。

圖4 端口轉(zhuǎn)發(fā)截圖

加密轉(zhuǎn)發(fā),neo-regeorg加密代理HTTPS流量。

圖5 neo-regeorg代理流量

反彈shell,通過(guò)openssl可以加密反彈shell執(zhí)行命令。

圖6 反彈shell流量

C2回聯(lián),這個(gè)在攻防中主要是一些可自動(dòng)生成木馬的平臺(tái)工具,比如Cobalstrike,而且它們通常支持多種上線方式,下圖為Cobalt Strike通過(guò)HTTPS協(xié)議上線的流量截圖。

圖7 C2上線

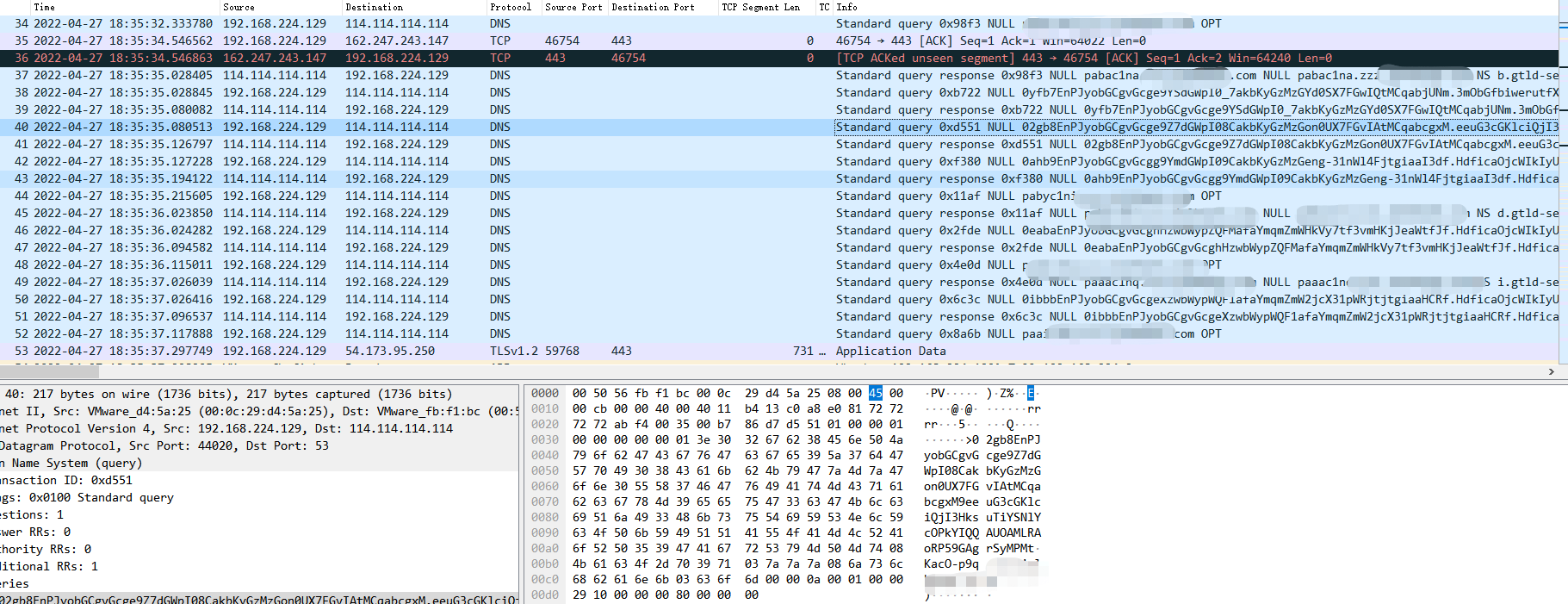

隱蔽隧道,通過(guò)DNS協(xié)議、HTTP協(xié)議、ICMP協(xié)議等,下圖為DNS隧道示例。

圖8 DNS隱蔽隧道

CDN隱藏,通過(guò)配置CDN,使得C2地址隱藏,產(chǎn)生的流量直接走CDN地址。

圖9 CDN隱藏流量