工業(yè)控制系統(tǒng)漏洞披露呈上升趨勢(shì)

發(fā)布時(shí)間 2022-05-07我們正在快速進(jìn)入一個(gè)時(shí)代,高度互聯(lián)的網(wǎng)絡(luò)物理系統(tǒng)成為常態(tài),IT、OT和IoT安全管理之間的界限變得模糊。所有這些都將連接到云端,并從云中進(jìn)行管理,并且將處理海量無(wú)法預(yù)測(cè)的數(shù)據(jù),以微調(diào)性能,提供關(guān)鍵服務(wù)的分析,并確保關(guān)鍵工業(yè)、醫(yī)療保健和企業(yè)流程的完整性。擴(kuò)展物聯(lián)網(wǎng)(XIoT)增強(qiáng)了對(duì)及時(shí)、有用的漏洞信息的需求,以便更好地為風(fēng)險(xiǎn)決策提供信息。

對(duì)此Claroty的研究部門(mén)編寫(xiě)了《ICS風(fēng)險(xiǎn)及漏洞報(bào)告》,旨在定義和分析與跨領(lǐng)域使用的領(lǐng)先自動(dòng)化產(chǎn)品和連接設(shè)備相關(guān)的漏洞狀況。

2021年下半年,攻擊數(shù)量有所減少,但這些事件只會(huì)推動(dòng)決策者最終確定XIoT網(wǎng)絡(luò)安全的優(yōu)先級(jí)。關(guān)注的數(shù)據(jù)包括在關(guān)鍵基礎(chǔ)設(shè)施和其他行業(yè)中運(yùn)行的所有商業(yè)產(chǎn)品,如制造、醫(yī)療保健和物聯(lián)網(wǎng)。去年下半年披露的物聯(lián)網(wǎng)和醫(yī)療設(shè)備中的漏洞比例持續(xù)攀升,從上半年的29%上升至34%。

這表明組織將在融合安全管理下合并OT、IT和IoT,并且OT和ICS將不再各自獨(dú)立。因此,資產(chǎn)所有者和運(yùn)營(yíng)商必須全面了解其環(huán)境,以便管理漏洞并減少風(fēng)險(xiǎn)。

報(bào)告中,全面分析了2021年下半年公開(kāi)披露的工業(yè)控制系統(tǒng)漏洞,包括供應(yīng)商、安全研究人員、以及其他組織的專(zhuān)家發(fā)現(xiàn)的漏洞。安全經(jīng)理、資產(chǎn)所有者和運(yùn)營(yíng)商可關(guān)注這份報(bào)告,該報(bào)告不僅提供有關(guān)工業(yè)設(shè)備中普遍存在的漏洞數(shù)據(jù),而且還提供評(píng)估各自環(huán)境中風(fēng)險(xiǎn)的必要環(huán)境。

一、ICS漏洞趨勢(shì)

在2021年下半年,共計(jì)發(fā)布了797個(gè)ICS漏洞,影響了82家ICS供應(yīng)商,其中有21家是新發(fā)現(xiàn)的供應(yīng)商,大多數(shù)都在自動(dòng)化、制造和醫(yī)療保健領(lǐng)域。該數(shù)字比2021年上半年發(fā)布的642個(gè)漏洞增加了24%。

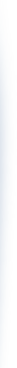

2021年全年共計(jì)披露了1439個(gè)ICS漏洞,比2020年的942個(gè)激增了53%。同時(shí)2021年全年披露的漏洞影響147家ICS供應(yīng)商,比2020年的102家增加了44%。

34%的披露漏洞會(huì)影響IoT、IoMT和IT資產(chǎn),表明組織將在融合安全管理下合并OT、IT和IoT。因此資產(chǎn)所有者和運(yùn)營(yíng)商必須全面了解其環(huán)境,以便管理漏洞并減少風(fēng)險(xiǎn)。

數(shù)據(jù)顯示,ICS漏洞披露數(shù)量及供應(yīng)商內(nèi)部研究披露的漏洞數(shù)量均有增加。進(jìn)行內(nèi)部研究的供應(yīng)商數(shù)量增加了35%。由于西門(mén)子的ProductCERT進(jìn)行了內(nèi)部研究,西門(mén)之是報(bào)告漏洞最多的供應(yīng)商,有251個(gè),其次是施耐德電氣(89)、研華(43)、臺(tái)達(dá)電子(33)和三菱(24)。

在下半年披露的漏洞中,有496個(gè)影響軟件,299個(gè)影響固件,然而鑒于修補(bǔ)軟件比修補(bǔ)固件相對(duì)容易,防御者在其環(huán)境中優(yōu)先考慮修補(bǔ)軟件漏洞。

這些漏洞主要的潛在影響是遠(yuǎn)程代碼執(zhí)行,普遍存在于53%的漏洞中,其次是拒絕服務(wù)(42%)、繞過(guò)保護(hù)機(jī)制(37%)、以及允許攻擊者讀取應(yīng)用程序數(shù)據(jù)(33%)。

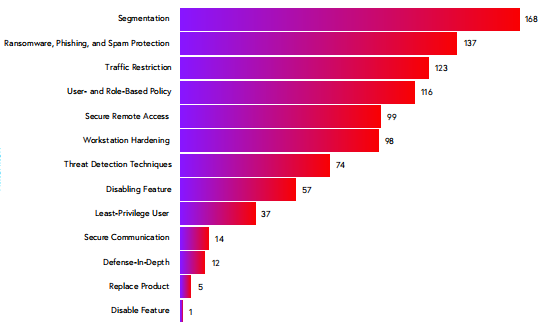

針對(duì)這些漏洞最重要的緩解措施是網(wǎng)絡(luò)分段,建議在21%的漏洞中使用,其次是防護(hù)勒索軟件、網(wǎng)絡(luò)釣魚(yú)和垃圾郵件(15%)和流量限制(13%)。

二、ICS漏洞威脅及風(fēng)險(xiǎn)

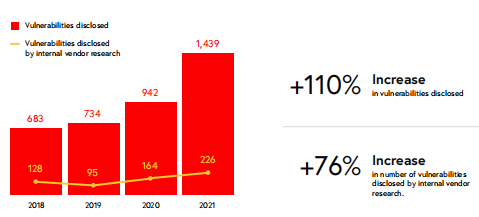

符合普渡模型3級(jí)運(yùn)營(yíng)管理的產(chǎn)品受公開(kāi)漏洞的影響最大,有217個(gè),占27%。此級(jí)別的軟件組件包括處于生產(chǎn)工作流程核心的服務(wù)器和數(shù)據(jù)庫(kù)。此級(jí)別的技術(shù)還將從現(xiàn)場(chǎng)設(shè)備收集的數(shù)據(jù)提供給更高級(jí)別的業(yè)務(wù)系統(tǒng),或在云中運(yùn)行的系統(tǒng)。

在1級(jí)基本控制和2級(jí)監(jiān)督控制運(yùn)行的產(chǎn)品受到在2021年下半年披露的25%漏洞的影響,共計(jì)有205個(gè)。在1級(jí)基本控制級(jí),包括可編程邏輯控制器(PLC)、遠(yuǎn)程終端單元(RTU)和其他監(jiān)控0級(jí)設(shè)備的控制器,如泵、執(zhí)行器、傳感器等。在2級(jí)監(jiān)督控制級(jí),包括人機(jī)界面(HMI)、SCADA軟件和其他工具,用于監(jiān)視和處理1級(jí)數(shù)據(jù)。

防御者必須了解針對(duì)工業(yè)網(wǎng)絡(luò)和IoT設(shè)備的攻擊者最常利用的威脅向量。通過(guò)對(duì)漏洞所在位置的適當(dāng)可見(jiàn)性,組織能夠充分修補(bǔ)或緩解軟件和固件中使網(wǎng)絡(luò)和流程面臨風(fēng)險(xiǎn)的問(wèn)題。

87%的漏洞是低復(fù)雜性的,這意味著它們不需要特殊條件,攻擊者每次都可以獲得可重復(fù)的成功。70%的漏洞在成功利用漏洞之前不需要特殊權(quán)限,64%的漏洞不需要用戶(hù)交互。

數(shù)據(jù)顯示,所披露的漏洞中有63%可能通過(guò)網(wǎng)絡(luò)攻擊向量遠(yuǎn)程利用,該數(shù)字比2021年上半年稍微上升了2%。本地可利用漏洞在2021年下半年下降至31%。為了利用這些漏洞,攻擊者需要一個(gè)單獨(dú)的網(wǎng)絡(luò)訪問(wèn)向量才能利用這些漏洞。其中一些需要用戶(hù)交互,例如網(wǎng)絡(luò)釣魚(yú)和垃圾郵件,才能獲得最初的網(wǎng)絡(luò)立足點(diǎn)。

94%通過(guò)本地攻擊向量進(jìn)行的運(yùn)營(yíng)管理漏洞需要用戶(hù)交互才能利用,這加強(qiáng)了持續(xù)教育的必要性,以防止網(wǎng)絡(luò)釣魚(yú)攻擊,并阻止破壞性勒索軟件攻擊的浪潮。

三、修補(bǔ)及緩解措施

披露漏洞只是漏洞管理過(guò)程中的一個(gè)重要步驟。補(bǔ)丁和緩解措施對(duì)于資產(chǎn)所有者、運(yùn)營(yíng)商和安全經(jīng)理來(lái)說(shuō)至關(guān)重要。隨著每天有越來(lái)越多的聯(lián)網(wǎng)設(shè)備上線,越來(lái)越多的系統(tǒng)可以訪問(wèn),并提高了及時(shí)修復(fù)的緊迫性。

然而更新ICS或SCADA軟件通常具有挑戰(zhàn)性,主要與正常運(yùn)行時(shí)間和可用性要求有關(guān)。由于開(kāi)發(fā)和實(shí)施更新涉及的復(fù)雜性,固件更新也很困難。這些周期可能比傳統(tǒng)的IT補(bǔ)丁管理花費(fèi)的時(shí)間要長(zhǎng)得多,這通常使緩解措施成為防御者唯一的補(bǔ)救選項(xiàng)。供應(yīng)商、內(nèi)部安全分析師和管理人員還必須優(yōu)先跟蹤停產(chǎn)產(chǎn)品,以及更新可能具有挑戰(zhàn)性或停機(jī)時(shí)間不可接受的產(chǎn)品中的漏洞。ICS產(chǎn)品的保質(zhì)期很長(zhǎng),隨著漏洞的累積,風(fēng)險(xiǎn)會(huì)顯著放大,尤其是嚴(yán)重的遠(yuǎn)程代碼執(zhí)行或拒絕服務(wù)。

漏洞修復(fù)有三種形式,完全修復(fù)(69%)、部分修復(fù)(15%)、及沒(méi)有修復(fù)(16%)。74%完全修復(fù)的漏洞是基于軟件的。鑒于修補(bǔ)軟件比固件更容易,防御者有能力在其環(huán)境中優(yōu)先修補(bǔ)。62%的部分修復(fù)或未修復(fù)的漏洞在被利用時(shí),可能導(dǎo)致遠(yuǎn)程代碼執(zhí)行或拒絕服務(wù)。

大多數(shù)完全修復(fù)的漏洞位于普渡模型的三級(jí)運(yùn)營(yíng)管理級(jí)別的產(chǎn)品中,其次是監(jiān)督控制和網(wǎng)絡(luò)管理級(jí)別。固件的補(bǔ)救措施較少。當(dāng)受影響的供應(yīng)商提供時(shí),網(wǎng)絡(luò)設(shè)備的固件更新得到最頻繁的解決,其次是基本控制級(jí)別的產(chǎn)品和IoT設(shè)備。

停產(chǎn)產(chǎn)品在工業(yè)環(huán)境中很普遍,大多數(shù)組織都不愿淘汰監(jiān)督關(guān)鍵流程的遺留系統(tǒng)。數(shù)據(jù)顯示,有29個(gè)漏洞影響了停產(chǎn)產(chǎn)品,且沒(méi)有計(jì)劃對(duì)其進(jìn)行補(bǔ)救。在所有情況下,受影響的供應(yīng)商都不再支持這些產(chǎn)品。停產(chǎn)產(chǎn)品中48%的漏洞影響基本控制設(shè)備(PLC、RTU)。如果被成功利用,這些漏洞中59%會(huì)導(dǎo)致代碼執(zhí)行或拒絕服務(wù)以及設(shè)備崩潰。

對(duì)此,T建議遵循以下安全措施:

網(wǎng)絡(luò)分段。隨著氣隙工業(yè)設(shè)備成為過(guò)去,越來(lái)越多的設(shè)備連接到互聯(lián)網(wǎng)并通過(guò)云進(jìn)行管理,因此必須優(yōu)先考慮網(wǎng)絡(luò)分段等縱深防御措施,建議網(wǎng)絡(luò)管理員:

虛擬分段網(wǎng)絡(luò),并以遠(yuǎn)程管理方式進(jìn)行配置;

創(chuàng)建針對(duì)工程和其他面向過(guò)程的功能量身定制的區(qū)域特定策略;

保留檢查流量和OT特定協(xié)議的能力,以便檢測(cè)和防御異常行為。

防護(hù)勒索軟件、網(wǎng)絡(luò)釣魚(yú)和垃圾郵件。遠(yuǎn)程工作增加了對(duì)電子郵件作為重要通信機(jī)制的依賴(lài)。因此也增加了員工成為網(wǎng)絡(luò)釣魚(yú)或垃圾郵件攻擊目標(biāo)的風(fēng)險(xiǎn),從而增加勒索軟件和其他惡意軟件感染的風(fēng)險(xiǎn)。建議安全從業(yè)人員和所有人員執(zhí)行以下操作:

不要從不受信任的來(lái)源打開(kāi)電子郵件或下載軟件;

不要點(diǎn)擊來(lái)自未知發(fā)件人的電子郵件中的鏈接或附件;

不要通過(guò)電子郵件向任何人提供密碼、個(gè)人或財(cái)務(wù)信息,敏感信息也用于雙重勒索;

始終驗(yàn)證電子郵件發(fā)件人的電子郵件地址、姓名和域;

經(jīng)常備份重要文件,與主系統(tǒng)分開(kāi)存儲(chǔ);

使用防病毒、反垃圾郵件和反間諜軟件保護(hù)設(shè)備;

立即向相應(yīng)的安全或IT人員報(bào)告網(wǎng)絡(luò)釣魚(yú)電子郵件;

實(shí)施多因素身份驗(yàn)證。

保護(hù)遠(yuǎn)程訪問(wèn)連接。遠(yuǎn)程辦公是新常態(tài),組織必須安全的滿(mǎn)足增加遠(yuǎn)程連接公司資源的需求。在OT環(huán)境和關(guān)鍵基礎(chǔ)設(shè)施中尤為重要,因?yàn)椴僮鲉T和工程師需要對(duì)工業(yè)資產(chǎn)進(jìn)行安全的遠(yuǎn)程訪問(wèn),以確保流程的可用性和安全性。建議安全從業(yè)人員執(zhí)行以下措施:

驗(yàn)證VPN版本是否已修補(bǔ),并更新到最新版本;

監(jiān)控遠(yuǎn)程連接,尤其是與OT網(wǎng)絡(luò)和ICS設(shè)備的遠(yuǎn)程連接;

實(shí)施精細(xì)的用戶(hù)訪問(wèn)權(quán)限和管理控制。

保護(hù)運(yùn)營(yíng)管理和監(jiān)督控制。2021年下半年披露的大多數(shù)ICS和SCADA漏洞影響了第三級(jí)運(yùn)營(yíng)管理,如OPC服務(wù)器等,其次是第二級(jí)監(jiān)督控制,如HMI、SCADA和工程工作站等。大多數(shù)1級(jí)基本控制是基于固件的,而大多數(shù)2級(jí)監(jiān)督控制和3級(jí)運(yùn)營(yíng)管理是基于軟件的。由于無(wú)法隨著時(shí)間的推移進(jìn)行修補(bǔ),尤其是1級(jí)設(shè)備固件,因此建議投資于分段、遠(yuǎn)程訪問(wèn)保護(hù)、以及對(duì)運(yùn)營(yíng)管理和監(jiān)督控制級(jí)別的更好保護(hù),因?yàn)樗鼈兲峁?duì)基本控制級(jí)別的訪問(wèn),并最終提供對(duì)過(guò)程本身的訪問(wèn)。其他建議包括:

使用加密、訪問(wèn)控制列表和適用于OT網(wǎng)絡(luò)的適當(dāng)遠(yuǎn)程訪問(wèn)技術(shù)等機(jī)制保護(hù)遠(yuǎn)程訪問(wèn)連接;

維護(hù)資產(chǎn)庫(kù)存和分段;

評(píng)估風(fēng)險(xiǎn)并確定關(guān)鍵補(bǔ)丁的優(yōu)先級(jí);

確保設(shè)備受密碼保護(hù),并嚴(yán)格執(zhí)行密碼衛(wèi)生;

實(shí)施基于角色和策略的精細(xì)管理訪問(wèn);

大多數(shù)基于本地攻擊向量的2級(jí)漏洞都依賴(lài)于用戶(hù)交互,因此請(qǐng)遵循最佳實(shí)踐來(lái)防御社會(huì)工程技術(shù)。