網(wǎng)絡(luò)安全熱點新聞?wù)帲?.3-1 .9)

發(fā)布時間 2022-01-12國外熱點

1、地鐵安防門被曝存在多個嚴(yán)重的安全漏洞

全球領(lǐng)先的安全研究團隊 Talos 近日發(fā)現(xiàn),Garrett 金屬探測器的網(wǎng)絡(luò)組件中存在許多嚴(yán)重的安全漏洞。這些漏洞可能允許遠程攻擊者繞過身份驗證要求、篡改金屬探測器配置,甚至在設(shè)備上執(zhí)行任意代碼。

資料顯示,Garrett 是美國著名金屬探測器品牌,旗下有多款產(chǎn)品,包括手持式金屬探測器、拱形金屬探測器等,被廣泛應(yīng)用于機場、地鐵、學(xué)校、法院、監(jiān)獄、娛樂場所等多個場景。

Garrett 公司金屬探測器的網(wǎng)絡(luò)安全漏洞主要集中在 Garrett iC 模塊上。該模塊可以為Garrett 公司旗下兩款流行的步行式探測器(Garrett PD 6500i 和 Garrett MZ 6100)提供網(wǎng)絡(luò)連接,用戶可以通過網(wǎng)絡(luò)和這兩款產(chǎn)品進行連接和通信,可實現(xiàn)遠程實時控制和監(jiān)控設(shè)備,實時記錄拱形下通過的人數(shù)并分析統(tǒng)計數(shù)據(jù)和圖表,以優(yōu)化安全檢查站的安全措施。

原文鏈接:

https://mp.weixin.qq.com/s/fsOXmpBshMUo_SzjxsSUXg

2、微軟 Exchange 服務(wù)器爆 2022 年第一個漏洞,導(dǎo)致無法發(fā)送郵件

2022 年 1 月 1 日,來自全球各地的微軟 Exchange 管理員報告稱,F(xiàn)IP-FS 引擎中的一個 bug 攔截了服務(wù)器發(fā)送的郵件。

Exchange 管理員和安全研究人員 Joseph Roosen 稱,這一事件發(fā)生的原因是微軟使用 int 32 變量來保存日期值,因此可保存的日期的最大值為 2,147,483,647。但 2022 年日期的最小值為 2,201,010,001,比 int 32 可保存的日期最大值還大,使得掃描引擎產(chǎn)生錯誤無法對要發(fā)送的郵件成功掃描。

該漏洞觸發(fā)后,Exchange 服務(wù)器事件日志中會出現(xiàn) 1106 錯誤,"The FIP-FS ScanProcess failed initialization. Error: 0x8004005. Error Details: Unspecified Error"或"Error Code: 0x80004005. Error Description: Can't convert "2201010001" to long."。

原文鏈接:

https://mp.weixin.qq.com/s/UsqGMTLWjaSIc5ZOSEdRQQ

3、新型惡意軟件 iLOBleed Rootkit 首次針對惠普 iLO 固件發(fā)起攻擊

近日研究人員首次發(fā)現(xiàn) rootkit 病毒(也稱為 iLOBleed)正針對惠普企業(yè)服務(wù)器展開攻擊,能夠從遠程感染設(shè)施并擦除數(shù)據(jù)。此次攻擊由伊朗網(wǎng)絡(luò)安全公司 Amnpardaz 發(fā)現(xiàn),iLOBleed 是有史以來首次針對 iLO 固件的惡意軟件。

專家解釋說,針對 iLO 的惡意軟件非常難以防控,因為它以高權(quán)限運行(高于操作系統(tǒng)中的任何訪問級別),可以做到不被管理員和檢測軟件察覺。通過篡改此模塊,允許惡意軟件在重新安裝操作系統(tǒng)后繼續(xù)存在。

我們將在本文中分析 rootkit 的攻擊流程以及它是如何隱藏在 iLO 中,且無法通過固件升級刪除,隱藏起來持續(xù)發(fā)起攻擊。該惡意軟件已被野外使用了一段時間,我們一直在監(jiān)控其性能。

原文鏈接:

https://mp.weixin.qq.com/s/3mRub4Mq-a-WW5UJcYjGKg

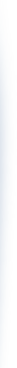

4、攻擊者濫用 MSBuild 繞過檢測和植入惡意軟件

攻擊者濫用 MSBuild 繞過檢測和植入 Cobalt Strike beacon。

微軟 Build Engine 是用于構(gòu)建 Windows 應(yīng)用的平臺,主要用于未安裝 Visual Studio的環(huán)境中。MSBuild 引擎可以為項目文件提供 XML 方案,以控制 build 平臺如何處理和構(gòu)建軟件。其中有一個名為 tasks 的項目文件元素是用于在項目構(gòu)造過程中作為獨立的可執(zhí)行組件來運行。研究人員發(fā)現(xiàn) tasks 文件被攻擊者濫用于運行惡意代碼。

這是研究人員一周內(nèi)第二次發(fā)現(xiàn)濫用 MSBuild 的惡意軟件活動。攻擊活動受限使用有效的賬戶來進行 RDP 訪問,然后通過遠程 Windows 服務(wù)(SCM)來在網(wǎng)絡(luò)中傳播,最后濫用 MSbuild task 特征來推送 Cobalt Strike beacon 到其他主機。

原文鏈接:

https://mp.weixin.qq.com/s/u-StQCcZgEaddTImbp0Q5w

國內(nèi)熱點

1、 十三部門修訂發(fā)布《網(wǎng)絡(luò)安全審查辦法》,2 月 15 日起施行(附全文及問答)

1 月 4 日,“網(wǎng)信中國“發(fā)布消息,國家互聯(lián)網(wǎng)信息辦公室、中華人民共和國國家發(fā)展和改革委員會、中華人民共和國工業(yè)和信息化部 、中華人民共和國公安部、中華人民共和國國家安全部、中華人民共和國財政部、中華人民共和國商務(wù)部、中國人民銀行、國家市場監(jiān)督管理總局、國家廣播電視總局、中國證券監(jiān)督管理委員會、國家保密局、國家密碼管理局等十三部門聯(lián)合修訂發(fā)布《網(wǎng)絡(luò)安全審查辦法》(以下簡稱《辦法》),自 2022 年 2 月15 日起施行。

國家互聯(lián)網(wǎng)信息辦公室有關(guān)負責(zé)人表示,網(wǎng)絡(luò)安全審查是網(wǎng)絡(luò)安全領(lǐng)域的重要法律制度,原《辦法》自 2020 年 6 月 1 日施行以來,對于保障關(guān)鍵信息基礎(chǔ)設(shè)施供應(yīng)鏈安全,維護國家安全發(fā)揮了重要作用。為落實《數(shù)據(jù)安全法》等法律法規(guī)要求,國家互聯(lián)網(wǎng)信息辦公室聯(lián)合相關(guān)部門修訂了《辦法》。

原文鏈接:

https://mp.weixin.qq.com/s/vvg_FJMMpfEjLvY3aN31hQ

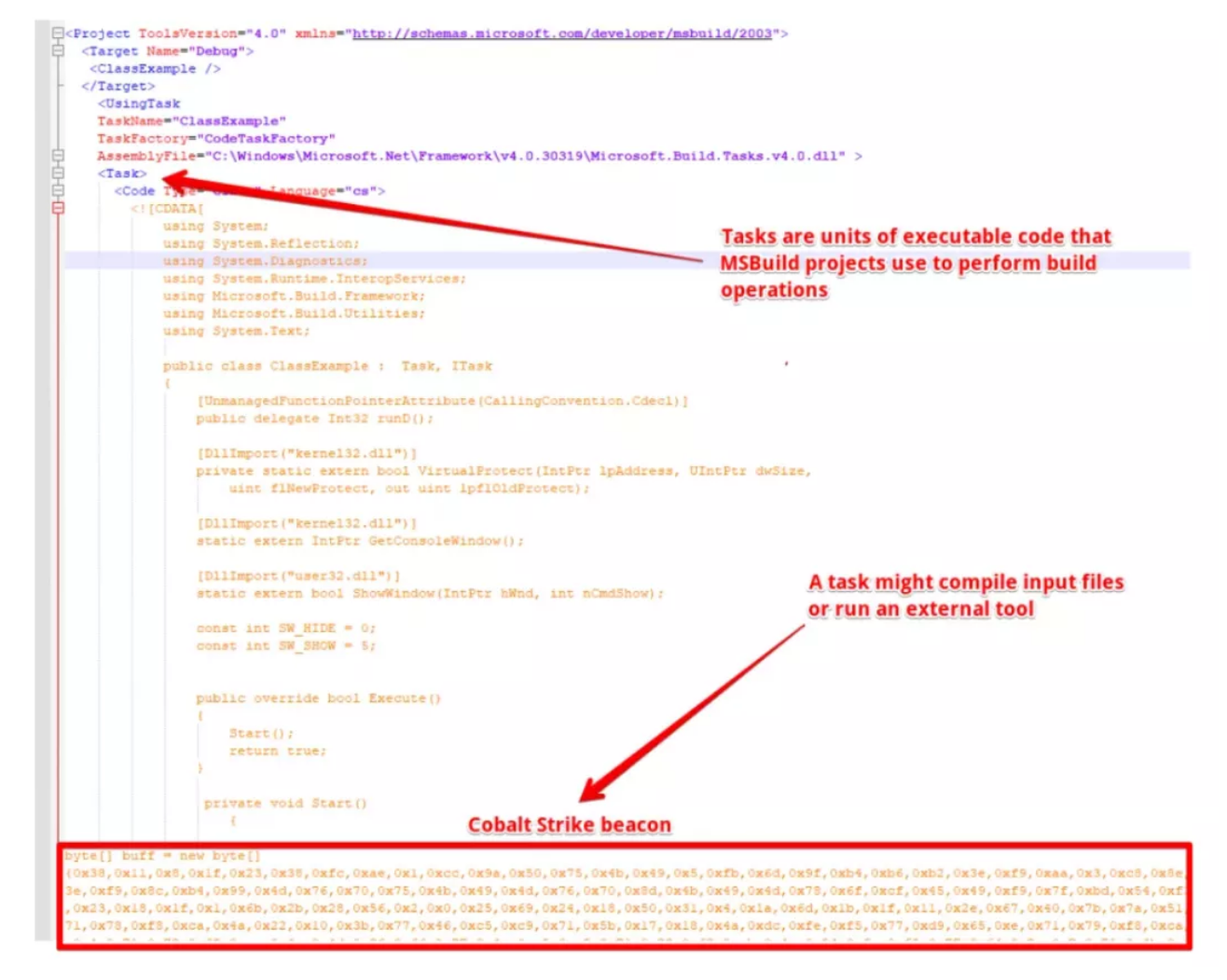

2、物聯(lián)網(wǎng)設(shè)備固件安全監(jiān)測報告

近年來,物聯(lián)網(wǎng)與 5G、人工智能、區(qū)塊鏈、大數(shù)據(jù)、IPv6 等技術(shù)深度融合應(yīng)用,新技術(shù)、新產(chǎn)品、新模式不斷涌現(xiàn),隨著經(jīng)濟社會數(shù)字化轉(zhuǎn)型和智能升級步伐加快,物聯(lián)網(wǎng)廣泛應(yīng)用于智慧城市、數(shù)字鄉(xiāng)村、智能交通、智慧農(nóng)業(yè)、智能制造、智能建造、智慧家居等領(lǐng)域,已成為新型基礎(chǔ)設(shè)施的重要組成部分。據(jù) IDC 預(yù)測,到 2025 年全球物聯(lián)網(wǎng)設(shè)備數(shù)將達到416 億臺。

固件是物聯(lián)網(wǎng)設(shè)備的關(guān)鍵組成部分,通常存儲于嵌入式設(shè)備的 ROM、EEPROM 及 flash等非易失性存儲器件中,包括了設(shè)備運行所需的關(guān)鍵內(nèi)容。固件向下與底層硬件交互,向上承載著各類設(shè)備應(yīng)用。

原文鏈接:

https://mp.weixin.qq.com/s/o804s2G8T15x2Ht4quRD7g

3、預(yù)測 | 2022 年起網(wǎng)絡(luò)安全將迎接哪些挑戰(zhàn)

事實上,與其在勒索軟件備份策略上下功夫,企業(yè)不如專注于自身端點檢測和響應(yīng)策略。歸根結(jié)底,企業(yè)不應(yīng)過度關(guān)注癥狀,而是關(guān)注事件根源。

近幾年,隨著勒索軟件攻擊增加,越來越多企業(yè)選擇支付贖金來“贖回”珍貴數(shù)據(jù)。在微觀層面上,表明這些企業(yè)并沒有做好應(yīng)對網(wǎng)絡(luò)攻擊的準(zhǔn)備,而是在成本效益方面分析是否支付贖金。然而,在宏觀層面上,支付贖金軟件的企業(yè)可能加劇和加速了勒索軟件問題的發(fā)生。在微觀與宏觀層面的激勵結(jié)構(gòu)保持一致之前,企業(yè)會繼續(xù)處于惡性勒索軟件循環(huán)中。

原文鏈接:

https://mp.weixin.qq.com/s/n5LFGj-fcaliBwP0qE2luw

漏洞數(shù)據(jù)統(tǒng)計

1、本周漏洞態(tài)勢研判情況

本周信息安全漏洞威脅整體評價級別為中。

國家信息安全漏洞共享平臺(以下簡稱CNVD)本周共收集、整理信息安全漏洞353個,其中高危漏洞103個、中危漏洞220個、低危漏洞30個。漏洞平均分值為5.84。本周收錄的漏洞中,涉及0day漏洞229個(占65%),其中互聯(lián)網(wǎng)上出現(xiàn)“Redisgraph Online-matrimonial-project-in-php文件上傳漏洞、projectworlds car rental management system跨站腳本漏洞”等零日代碼攻擊漏洞。本周CNVD接到的涉及黨政機關(guān)和企事業(yè)單位的事件型漏洞總數(shù)3412個,與上周(36493個)環(huán)比減少91%。

來源:CNVD

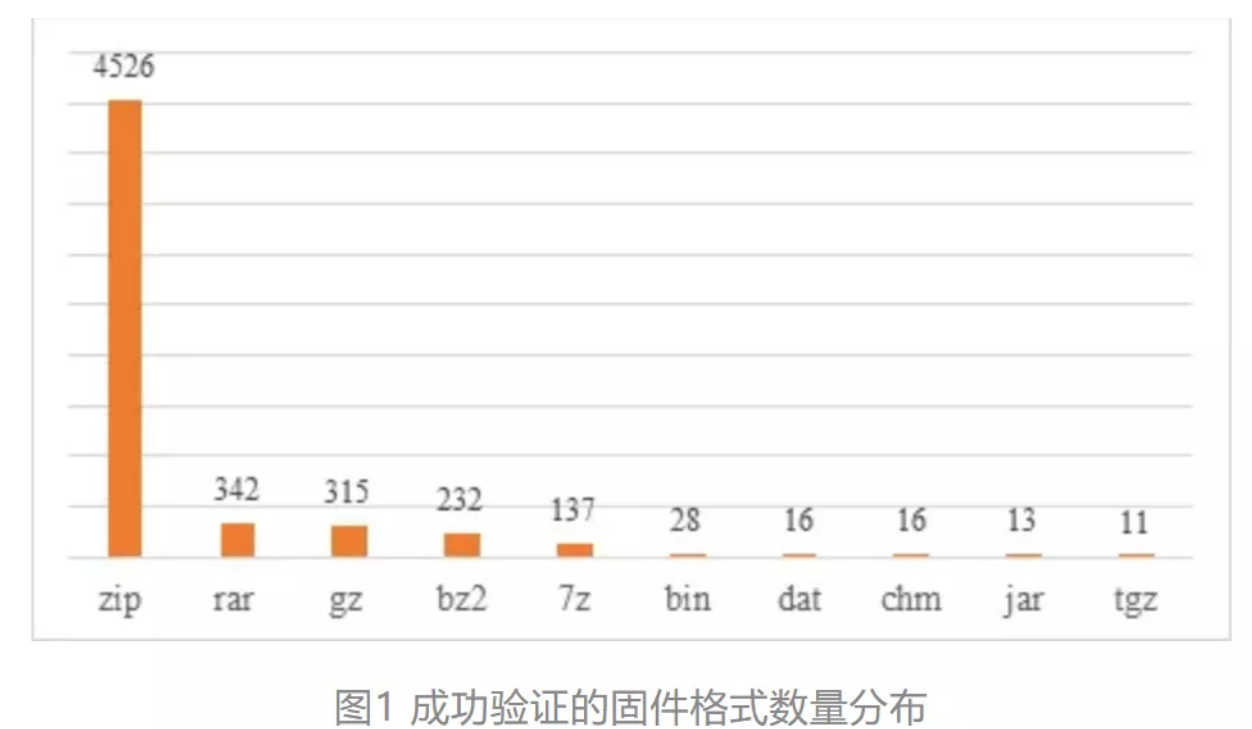

2、安全漏洞分布情況

從廠商分布來看,Mozilla基金會新增漏洞最多,有20個。各廠商漏洞數(shù)量分布如下表所示:

本周國內(nèi)廠商漏洞23個,臺灣合勤公司和齊博公司漏洞數(shù)量最多,有4個。國內(nèi)廠商漏洞整體修復(fù)率為86.96%。請受影響用戶關(guān)注廠商修復(fù)情況,及時下載補丁修復(fù)漏洞。

從漏洞類型來看, 跨站腳本類的安全漏洞占比最大,達到13.04%。漏洞類型統(tǒng)計如下表所示

來源:CNNVD