網(wǎng)絡(luò)安全熱點(diǎn)新聞?wù)帲?2.20-12.26)

發(fā)布時(shí)間 2021-12-29國外熱點(diǎn)

1、比利時(shí)公開承認(rèn)遭 Log4j 漏洞攻擊 導(dǎo)致國防部部分網(wǎng)絡(luò)宕機(jī)

比利時(shí)政府官員公開承認(rèn)遭到近期曝光的 Apache Log4j 漏洞網(wǎng)絡(luò)攻擊。本次攻擊導(dǎo)致比利時(shí)國防部的部分計(jì)算機(jī)網(wǎng)絡(luò)自周四以來一直處于關(guān)閉狀態(tài)。發(fā)言人 Olivier Séverin告訴新聞出版物 VRT:“整個(gè)周末我們的團(tuán)隊(duì)都被動(dòng)員起來控制問題,繼續(xù)我們的活動(dòng)并警告我們的合作伙伴。優(yōu)先事項(xiàng)是保持網(wǎng)絡(luò)運(yùn)行。我們將繼續(xù)監(jiān)測(cè)這一情況”。

Log4j 是一個(gè)廣泛使用的記錄軟件,存在于數(shù)以億計(jì)的設(shè)備中。據(jù)微軟和 Mandiant研究人員稱,與伊朗、朝鮮和土耳其政府有關(guān)的黑客都爭相利用這一漏洞。勒索軟件集團(tuán)也試圖利用這一漏洞。比利時(shí)國防部是第一個(gè)報(bào)告的該漏洞的高調(diào)政府受害者,但比利時(shí)政府沒有將這次攻擊歸咎于任何團(tuán)體或民族國家。

原文鏈接:

https://www.cnbeta.com/articles/tech/1217873.htm

2、伊朗黑客使用 Slack API 攻擊了亞洲航空公司

據(jù)研究人員稱,伊朗的一個(gè)黑客組織正在使用消息平臺(tái) Slack 上的免費(fèi)工作空間,在亞洲某航空公司的系統(tǒng)中部署了后門。

根據(jù) IBM Security X-Force 的一份報(bào)告,被稱為 Aclip 的后門可能使攻擊者能夠訪問航空公司的乘客預(yù)訂數(shù)據(jù)。Aclip 名稱來自名為“aclip.bat”的 Windows 批處理腳本,能通過添加一個(gè)注冊(cè)表密鑰建立持久性,并在受感染設(shè)備的系統(tǒng)啟動(dòng)時(shí)自動(dòng)啟動(dòng)。

報(bào)告稱,目前還不清楚攻擊者是否已從系統(tǒng)中竊取了數(shù)據(jù),盡管在攻擊者的命令和控制(C2) 服務(wù)器上發(fā)現(xiàn)的文件表明他們可能已經(jīng)訪問了預(yù)訂數(shù)據(jù)。分析認(rèn)為,他們的重點(diǎn)是監(jiān)視,因?yàn)樵谄?C2 服務(wù)器上只能找到名稱中帶有“保留管理”的文件。它沒有透露泄露的存檔文件的內(nèi)容。

原文鏈接:

https://mp.weixin.qq.com/s/N2zTD4L5ke3pGTMgoD74hw

3、黑客利用 Microsoft 0 day 漏洞欺騙用戶打開惡意軟件

微軟已經(jīng)解決了一個(gè) 0day 漏洞,該漏洞被廣泛利用,以虛假應(yīng)用程序的形式提供Emotet、Trickbot 等。

該補(bǔ)丁是這家計(jì)算機(jī)巨頭 12 月 Patch Tuesda 更新的一部分,其中包括針對(duì)安全漏洞的總共 67 個(gè)修復(fù)程序。這些補(bǔ)丁涵蓋了微軟產(chǎn)品組合的前沿,影響了 ASP.NET Core 和Visual Studio、Azure Bot Framework SDK、Internet 存儲(chǔ)名稱服務(wù)、物聯(lián)網(wǎng) Defender、Edge(Chromium-based)、Microsoft Office 和 Office 組件、SharePoint Server、PowerShell、遠(yuǎn)程桌面客戶端、Windows Hyper-V、Windows 移動(dòng)設(shè)備管理、Windows遠(yuǎn)程訪問連接管理器、TCP/IP 和 Windows 更新堆棧。

解決的漏洞中有 7 個(gè)被評(píng)為嚴(yán)重,6 個(gè)之前被披露為 0day 漏洞,60 個(gè)被評(píng)為“重要”。

此次更新使微軟今年修補(bǔ)的 CVE 總數(shù)達(dá)到 887 個(gè),與較為繁忙的 2020 年相比,數(shù)量下降了 29%。

原文鏈接:

https://mp.weixin.qq.com/s/4NkTMlqejs70ZIoM_BfI7A

4、警惕偽基站攻擊!移動(dòng)通信切換過程中的新漏洞影響 2G 以來的所有移動(dòng)網(wǎng)絡(luò)

研究人員在 2G、3G、4G 和 5G 移動(dòng)通信網(wǎng)絡(luò)的“切換程序”(handover)中發(fā)現(xiàn)了新漏洞,攻擊者可以利用這些漏洞強(qiáng)制目標(biāo)手機(jī)連接到偽基站并通信竊聽。紐約大學(xué)阿布扎比分校的研究人員 Evangelos Bitsikas 和 Christina 的最新論文中披露這一安全漏洞,切換是現(xiàn)代移動(dòng)蜂窩網(wǎng)絡(luò)的基礎(chǔ)機(jī)制,攻擊者可以利用該機(jī)制使用低成本設(shè)備發(fā)起拒絕服務(wù)(DoS)和中間人(MitM)攻擊。

原文鏈接:

https://mp.weixin.qq.com/s/6Wdb2PLXHffGwp78Ez6RNg

國內(nèi)熱點(diǎn)

1、 非法控制 330 余萬臺(tái)老年機(jī),覆蓋全國的“接碼”+信息倒賣產(chǎn)業(yè)

從 2019 年 3 月開始,童某在網(wǎng)上做“兼職”。短短 5 個(gè)月時(shí)間,他利用非法購買的6000 余條公民個(gè)人信息“薅羊毛”,賺了 7 萬余元。令人瞠目結(jié)舌的是,這些個(gè)人信息竟來自于老年人的手機(jī),數(shù)百萬臺(tái)老年人手機(jī)中“病毒”后被非法控制。

近日,一條以侵犯老年人合法權(quán)益為犯罪手段的黑灰產(chǎn)業(yè)鏈 70 余名涉案人員被浙江新昌縣法院判處刑罰。

剛買的老年機(jī),為何卻收不到驗(yàn)證碼?

去年 8 月,紹興市新昌縣的小朱給外婆買了一臺(tái)老年機(jī)。他在網(wǎng)上營業(yè)廳給手機(jī)換套餐時(shí),發(fā)現(xiàn)接收不到驗(yàn)證碼,但將電話卡裝到自己的手機(jī)里,驗(yàn)證碼卻能正常接收,他懷疑是外婆的老年機(jī)被裝了木馬, 隨即報(bào)警。

原文鏈接:

https://www.anquanke.com/post/id/263907

2、 阿里云被暫停工信部網(wǎng)絡(luò)安全威脅信息共享平臺(tái)合作單位

據(jù)南方財(cái)經(jīng)全媒體記者獨(dú)家獲悉,近期,工業(yè)和信息化部網(wǎng)絡(luò)安全管理局通報(bào)稱,阿里云計(jì)算有限公司(簡稱“阿里云”)是工信部網(wǎng)絡(luò)安全威脅信息共享平臺(tái)合作單位。近日,阿里云公司發(fā)現(xiàn)阿帕奇(Apache)Log4j2 組件嚴(yán)重安全漏洞隱患后,未及時(shí)向電信主管部門報(bào)告,未有效支撐工信部開展網(wǎng)絡(luò)安全威脅和漏洞管理。經(jīng)研究,現(xiàn)暫停阿里云公司作為上述合作單位 6 個(gè)月。暫停期滿后,根據(jù)阿里云公司整改情況,研究恢復(fù)其上述合作單位。

原文鏈接:

https://mp.weixin.qq.com/s/bfogRUp-DcsUT7u7U9bRvw

3、 中央網(wǎng)信辦方新平:正在抓緊制定數(shù)安法、個(gè)保法配套法規(guī)規(guī)章

12 月 17 日,由南都個(gè)人信息保護(hù)研究中心舉辦的“2021 啄木鳥數(shù)據(jù)治理論壇”在北京召開。聚焦中央網(wǎng)信辦會(huì)同有關(guān)部門開展的 App 違法違規(guī)收集使用個(gè)人信息專項(xiàng)治理等工作,南都個(gè)人信息保護(hù)研究中心在論壇上發(fā)布了個(gè)人信息保護(hù)相關(guān)的研究報(bào)告并展開探討。

“數(shù)據(jù)安全法、個(gè)人信息保護(hù)法的施行,標(biāo)志著我國數(shù)據(jù)安全和個(gè)人信息保護(hù)工作邁入了新階段。”中央網(wǎng)信辦網(wǎng)絡(luò)數(shù)據(jù)管理局副局長方新平在致辭中表示,目前中央網(wǎng)信辦正在抓緊制定數(shù)據(jù)安全法、個(gè)人信息保護(hù)法配套法規(guī)規(guī)章。

原文鏈接:

https://mp.weixin.qq.com/s/EFFGUHapmltEjjHQ2p_eJQ

漏洞數(shù)據(jù)統(tǒng)計(jì)

1、本周漏洞態(tài)勢(shì)研判情況

本周信息安全漏洞威脅整體評(píng)價(jià)級(jí)別為中。

國家信息安全漏洞共享平臺(tái)(以下簡稱CNVD)本周共收集、整理信息安全漏洞588個(gè),其中高危漏洞203個(gè)、中危漏洞303個(gè)、低危漏洞82個(gè)。漏洞平均分值為5.70。本周收錄的漏洞中,涉及0day漏洞193個(gè)(占33%),其中互聯(lián)網(wǎng)上出現(xiàn)“News Portal Project SQL注入漏洞(CNVD-2021-102010)、Belloo SQL注入漏洞”等零日代碼攻擊漏洞。本周CNVD接到的涉及黨政機(jī)關(guān)和企事業(yè)單位的事件型漏洞總數(shù)19707個(gè),與上周(10886個(gè))環(huán)比增加81%。

來源:CNVD

2、安全漏洞分布情況

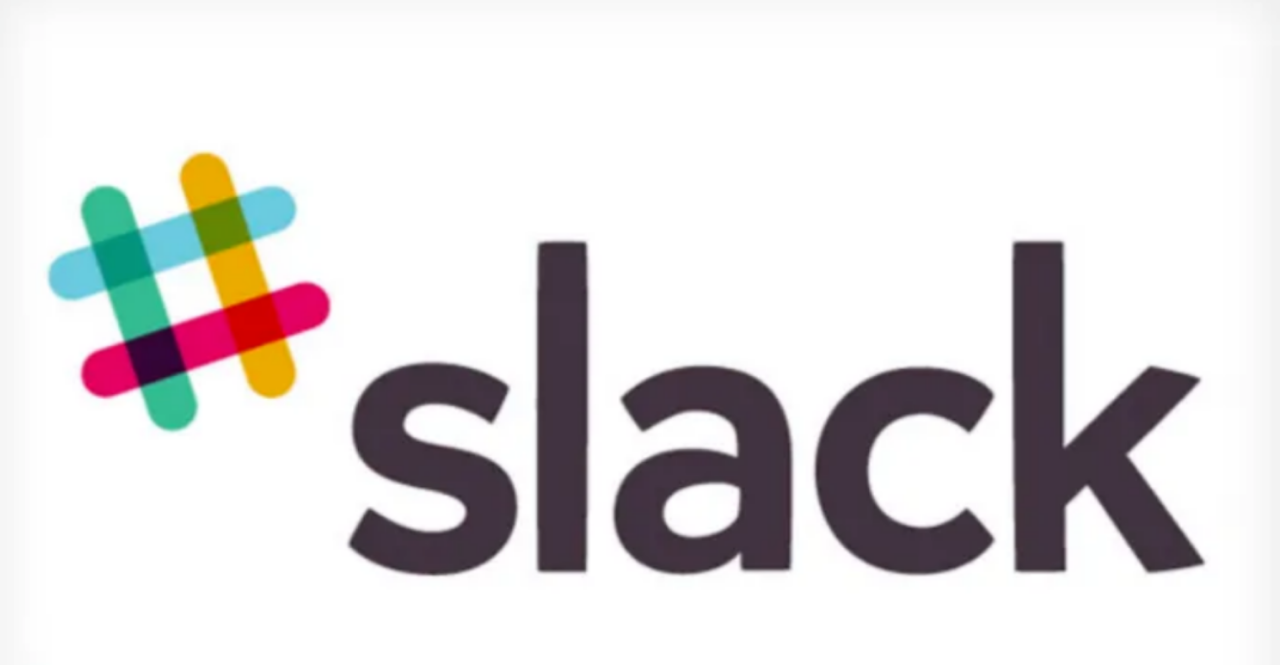

從廠商分布來看,微軟公司新增漏洞最多,有68個(gè)。各廠商漏洞數(shù)量分布如下表所示

本周國內(nèi)廠商漏洞31個(gè),聯(lián)發(fā)科公司漏洞數(shù)量最多,有16個(gè)。國內(nèi)廠商漏洞整體修復(fù)率為90.32%。請(qǐng)受影響用戶關(guān)注廠商修復(fù)情況,及時(shí)下載補(bǔ)丁修復(fù)漏洞。

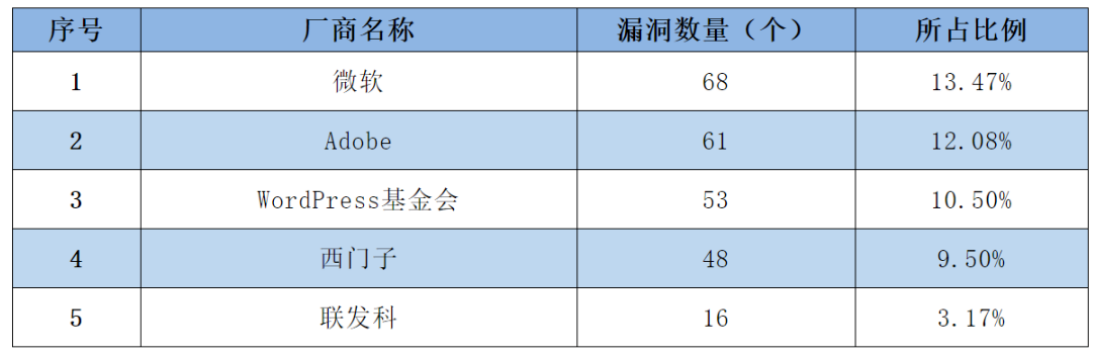

從漏洞類型來看, 緩沖區(qū)錯(cuò)誤類的安全漏洞占比最大,達(dá)到20.00%。漏洞類型統(tǒng)計(jì)如下表所示。

來源:CNNVD